Guess the flag (vuln 100)

There is given service raised at vuln1.quals.ructf.org:16712 and it's ELF 32-bit executable source file.

There is given service raised at vuln1.quals.ructf.org:16712 and it's ELF 32-bit executable source file.

In this task we need to find Olimpiada Balalaykina's bad ass friend credit card number.

In this task we need to find city where Olimpiada Balalaykina's camera was stolen.

All tasks from recon category are related to the search for information about Olimpiada Balalaykina. In this task we need to find her favourite book.

In this task we need to find Olimpiada Balalaykina's landlord name.

Task:

Universal dangerous positive: 194.226.244.125:1024. Send me your password: "3k8bbz032mrap75c8iz8tmi7f4ou00". Flag format is "RUCTF_.*"

Task:

Pwning : 100

nobody cares about this service nc 54.218.22.41 4545

http://bostonkeyparty.net/challenges/emu-c7c4671145c5bb6ad48682ec0c58b831

Задание:

Мое внимание привлекает монитор. На него наклеен стикер с надписью B4365F2. Видимо, это какой-то ключ. На экране мигают две точки, соединенные пунктиром, а ниже бегут пакеты сетевого трафика. Наверное, это передача каких-то команд ракете. Но, по всей видимости, передаваемые данные зашифрованы... На компьютере также открыт файл, в котором записаны два IP-адреса (213.170.102.196:4001, 213.170.102.197:4002). Наверняка IP-адреса помогут мне понять схему работы протокола, по которому передаются команды! Да и в отладочной информации, если покопаться, можно будет обнаружить что-нибудь полезное...

Дан .vmem дамп памяти, по легенде, полученный с помощью Cold Boot Attack .

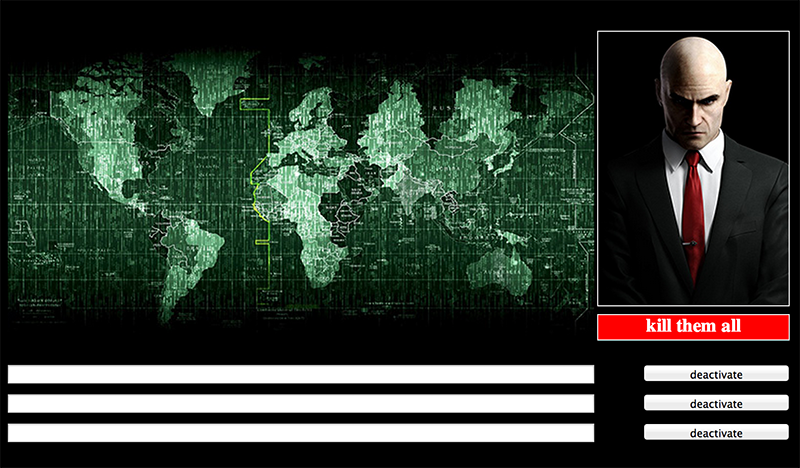

Из дампа среди всего прочего можно вытащить .html страницу (руками или через foremost) для ввода кодов деактивации ракет:

По легенде как раз нужно найти "коды отмена пуска ракеты или хотя бы что-то?".

Посмотрим список процессов (например, через фрэймворк volatility):